今天我為大家簡單介紹一下實驗內容。

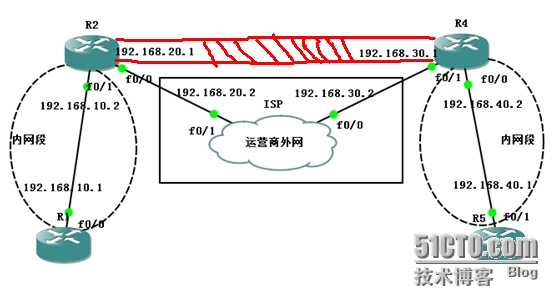

通過下面的拓撲圖我想大家一定非常疑惑,疑惑我為什么會在兩個內網中間搭建畫出一個紅色的通道線。這也是我今天實驗的重點及目的。首先就是如何確保局域網外之間的信息交流是安全的?又是通過什么辦法才能使它們之間通信的信息不被惡意的不法分子所竊取的呢?下面就給大家介紹一種方法。那就是通過IPsec×××的路由配置在兩個局域網中間的ISP運營商網絡(Inetnet公用網絡)上搭建一個安全的虛擬專用的隧道tunnel,供它們之間的數據流量安全通過防止被惡意竊取盜用。

至于IPsec×××的具體理論部分我就不跟大家細說了,大家可以同過查閱資料了解,我主要的就是實驗操作。

?

ipsec 端口,實驗順序

一、看清拓撲圖中所給的信息(IP地址可以根據具體情況配置)

二、為各個路由器配置好端口地址

三、配置默認路由(由于是直連的,所以配置好后內網應該能ping同。)

四、在R2、R4路由上配置IPsec×××。(搭建虛擬安全網絡隧道)

靜態路由配置實例。五、測試兩地內網連通性?

?

實驗過程詳解

一、為路由器端口配置上相應的IP地址并在R1、R2、R4、R5上配置默認路由(藍色部分)

??R1??

R1>en R1#conf?t R1(config)#int?fa0/0 R1(config-if)#ip?add?192.168.10.1?255.255.255.0 R1(config-if)#no?shut R1(config-if)#ex R1(config)#ip?route?0.0.0.0?0.0.0.0?192.168.10.2

極路由怎么設置、

??R2??

R2>en R2#conf?t R2(config)#int?fa0/1 R2(config-if)#ip?add?192.168.10.2?255.255.255.0 R2(config-if)#no?shut R2(config-if)#ex R2(config)#int?fa0/0 R2(config-if)#ip?add?192.168.20.1?255.255.255.0 R2(config-if)#no?shut R2(config-if)#ex R2(config)#ip?route?0.0.0.0?0.0.0.0?192.168.20.2

??ISP??

ISP>en ISP#conf?t ISP(config)#int?fa0/1 ISP(config-if)#ip?add?192.168.20.2?255.255.255.0 ISP(config-if)#no?shut ISP(config-if)#ex ISP(config)#int?fa0/0 ISP(config-if)#ip?add?192.168.30.2?255.255.255.0 ISP(config-if)#no?shut

極路由3、??R4??

R4>en R4#conf?t R4(config)#int?fa0/1 R4(config-if)#ip?add?192.168.30.1?255.255.255.0 R4(config-if)#no?shut R4(config-if)#ex R4(config)#int?fa0/0 R4(config-if)#ip?add?192.168.40.2?255.255.255.0 R4(config-if)#no?shut R4(config-if)#ex R4(config)#ip?route?0.0.0.0?0.0.0.0?192.168.30.2

??R5??

R5>en R5#conf?t R5(config)#int?fa0/1 R5(config-if)#ip?add?192.168.40.1?255.255.255.0 R5(config-if)#no?shut R5(config-if)#ex R5(config)#ip?route?0.0.0.0?0.0.0.0?192.168.40.2

二、在R2、R4路由上配置IPsec×××。(搭建虛擬安全網絡隧道有兩個階段)紅色部分注釋說明

極路由???R1??

ISAKMP/IKE階段1管理鏈接配置

R2(config)#crypto?isakmp?policy?1#建立管理鏈接策略(policy的值1~10000) R2(config-isakmp)#encryption?3des#用于管理最后兩個數據報文(用于身份驗證)采用何種加密算法(?des?|?3des?|?aes??這三種對稱加密算法aes支持256位秘鑰長度最安全其次是3des168位,des支持56位) 對稱加密的優點:1、加密解密速度都快2、加密長度緊湊3、效率高 對稱加密的缺點:1、兩端秘鑰相同(不安全)2、不支持身份驗證3、秘鑰管理復雜。 非對稱加密算法的優缺點正好與對稱加密相反 R2(config-isakmp)#hash?sha#指定驗證過程采用HMAC功能(?sha?|?md5?其中SHA安全散列算法?MD5信息-摘要算法) R2(config-isakmp)#group?2#指定DH秘鑰組,默認DH1組(?1?|?2?|?5?組號越大算法越安全) R2(config-isakmp)#authentication?pre-share#指定設備身份驗證方式(?pre-share?|?rsa-encr?|?rsa-sig?) R2(config-isakmp)#lifetime?60#指定管理鏈接的生存周期,默認24小時,這里以秒為單位。 R2(config-isakmp)#ex R2(config)#crypto?isakmp?key?6?benet-key?address?192.168.30.1#配置預共享秘鑰(key秘鑰值,1表示明文、6表示密文,keystring表示秘鑰具體內容這里的秘鑰內容是benet-key,address后面的IP地址表示對等體設備的地址也就是對端外網端口的IP地址后面可以加掩碼。)

ISAKMP/IKE階段2數據鏈接配置

R2(config)#access-list?111?permit?ip?192.168.10.0?0.0.0.255?192.168.40.0?0.0.0.255#制定感興趣流量ACL訪問控制列表,允許192.168.10.0段IP地址的訪問192.168.40.0段的IP。 R2(config)#crypto?ipsec?transform-set?ipsec-set?esp-3des?esp-sha-hmac#定義傳輸集,ipsec-set是名稱,該設定的名稱具有唯一性。esp-3des是ESP六個加密中的一種,esp-sha-hmac是ESP驗證還有一種是esp-md5-hmac。(傳輸集有AH和ESP兩種其中AH不支持加密) R2(cfg-crypto-trans)#mode?tunnel#模式(tunnel隧道,transfer傳輸) R2(cfg-crypto-trans)#ex R2(config)#crypto?map?ipsec-map?1?ipsec-isakmp#配置map策略圖(一個路由只對應一個map)ipsec-map是名稱。seq-num序列號范圍1~65535,數值越小級別越高。 %?NOTE:?This?new?crypto?map?will?remain?disabled?until?a?peerand?a?valid?access?list?have?been?configured. R2(config-crypto-map)#set?peer?192.168.30.1#匹配對端地址指定對等體設備 R2(config-crypto-map)#set?transform-set?ipsec-set#指定對等體設備與誰建立連接(名稱要與定義傳輸集的名稱相同) R2(config-crypto-map)#match?address?111#這里指定感興趣流量ACL的名稱 R2(config-crypto-map)#ex R2(config)#int?fa0/0#作用在外網端口 R2(config-if)#crypto?map?ipsec-map#將map作用在這個端口上(map通常有靜態與動態,在構建L2L會話時通常用靜態的) R2(config-if)# *Mar??1?00:25:19.799:?%CRYPTO-6-ISAKMP_ON_OFF:?ISAKMP?is?ON

??R4??

R4(config)#crypto?isakmp?policy?1?? R4(config-isakmp)#encryption?3des R4(config-isakmp)#hash?sha R4(config-isakmp)#lifetime?60 R4(config-isakmp)#group?2 R4(config-isakmp)#authentication?pre-share R4(config-isakmp)#ex R4(config)#crypto?isakmp?key?6?benet-key?address?192.168.20.1? R4(config)#access-list?111?permit?ip?192.168.40.0?0.0.0.255?192.168.10.0?0.0.0.255????? R4(config)#crypto?ipsec?transform-set?ipsec-set?esp-3des?esp-sha-hmac R4(cfg-crypto-trans)#mode?tunnel R4(cfg-crypto-trans)#ex R4(config)#crypto?map?ipsec-map?1?ipsec-isakmp %?NOTE:?This?new?crypto?map?will?remain?disabled?until?a?peerand?a?valid?access?list?have?been?configured. R4(config-crypto-map)#set?peer?192.168.20.1 R4(config-crypto-map)#set?transform-set?ipsec-set R4(config-crypto-map)#match?address?111 R4(config-crypto-map)#ex R4(config)#int?fa0/1 R4(config-if)#crypto?map?ipsec-map R4(config-if)# *Mar??1?00:34:41.607:?%CRYPTO-6-ISAKMP_ON_OFF:?ISAKMP?is?ON

三、測試兩地內網連通性

默認路由配置命令?測試

??R1??

R1(config)#do?ping?192.168.40.1#R5的地址 Type?escape?sequence?to?abort. Sending?5,?100-byte?ICMP?Echos?to?192.168.40.1,?timeout?is?2?seconds: .!!!!#點號表示不通感嘆號表示通了 Success?rate?is?80?percent?(4/5),?round-trip?min/avg/max?=?80/120/204?ms

??R5??

R5(config)#do?ping?192.168.10.1Type?escape?sequence?to?abort. Sending?5,?100-byte?ICMP?Echos?to?192.168.10.1,?timeout?is?2?seconds: !!!!! Success?rate?is?100?p?R5(config)#do?ping?192.168.10.1

查看

配置ipsec策略步驟。??R2??

R2(config)#do?show?crypto?isakmp?sa#查看管理連接SA的狀態

IPv4?Crypto?ISAKMP?SA

dst??#目標IP?????src???#源IP????state??#模式????conn-id?slot?status#狀態

192.168.30.1?192.168.20.1?QM_IDLE#表示管理鏈接建立成功1001?0??ACTIVEIPv6?Crypto?ISAKMP?SAR2(config)#do?show?crypto?ipsec?sa#顯示數據連接SA的細節信息interface:?FastEthernet0/0Crypto?map?tag:?ipsec-map,?local?addr?192.168.20.1??#本地地址protected?vrf:?(none)local??ident?(addr/mask/prot/port):?(192.168.10.0/255.255.255.0/0/0)remote?ident?(addr/mask/prot/port):?(192.168.40.0/255.255.255.0/0/0)

#local?ident和remote?ident指定了基于感興趣流量的ACL需要被保護的流量current_peer?192.168.30.1?port?500指定遠程對等體設備地址PERMIT,?flags={origin_is_acl,}#pkts?encaps:?5,?#pkts?encrypt:?5,?#pkts?digest:?5#pkts?decaps:?4,?#pkts?decrypt:?4,?#pkts?verify:?4#pkts?compressed:?0,?#pkts?decompressed:?0#pkts?not?compressed:?0,?#pkts?compr.?failed:?0#pkts?not?decompressed:?0,?#pkts?decompress?failed:?0#send?errors?9,?#recv?errors?0local?crypto?endpt.:?192.168.20.1,?remote?crypto?endpt.:?192.168.30.1path?mtu?1500,?ip?mtu?1500,?ip?mtu?idb?FastEthernet0/0作用端口current?outbound?spi:?0xA5B199B7(2779879863)

#inbound和outbound指定每條SA的具體參數inbound?esp?sas:spi:?0xD584FDA4(3582262692)transform:?esp-3des?esp-sha-hmac?,傳輸集in?use?settings?={Tunnel,?}隧道模式conn?id:?1,?flow_id:?1,?crypto?map:?ipsec-mapsa?timing:?remaining?key?lifetime?(k/sec):?(4572513/3560)IV?size:?8?bytesreplay?detection?support:?YStatus:?ACTIVEinbound?ah?sas:inbound?pcp?sas:outbound?esp?sas:spi:?0xA5B199B7(2779879863)transform:?esp-3des?esp-sha-hmac?,in?use?settings?={Tunnel,?}conn?id:?2,?flow_id:?2,?crypto?map:?ipsec-mapsa?timing:?remaining?key?lifetime?(k/sec):?(4572513/3558)IV?size:?8?bytesreplay?detection?support:?YStatus:?ACTIVEoutbound?ah?sas:outbound?pcp?sas:??R4??

R4(config)#do?show?crypto?isakmp?sa IPv4?Crypto?ISAKMP?SA dst?????????????src?????????????state??????????conn-id?slot?status 192.168.30.1????192.168.20.1????QM_IDLE???????????1001????0?ACTIVE

補充命令語句

華為路由器ipsec配置??

Route(config-crypto-map)#set?pfs?{?group1?|?group2?|?group5?}#PFS(perfect?forward?secrecy?,完美轉發保密)保證兩個階段的秘鑰只能使用一次,進一步增強了安全性,但使用pfs的設備會占用更多的資源。

Route(config-crypto-map)#set?security-association?idle-time?seconds#設定空閑超時計時器,范圍60~86400秒。默認情況下是關閉的。空閑超時計時器的作用是用來關閉一些暫時沒有實際意義的SA。Show?crypto?isakmp?policy查看ISAKMP協商策略的配置結果

Show?crypto?isakmp?sa?查看管理連接的sa狀態

Show?crypto?ipsec?transform-set?查看ipsec變換集

ipsec配置實例。Show?crypto?ipsec?security-association?lifetime查看數據連接建立的生存周期

Show?crypto?map?查看Map信息