weblogic發序列化命令執行漏洞工具分享(鏈接: https://pan.baidu.com/s/1qE5MFJ32672l-MMl-QL-wQ 密碼: d85j)

JBOSS_EXP 工具分享(鏈接: https://pan.baidu.com/s/1SF_0oSN_lar9dkTWOZKDDw 密碼: zfrd)

oracle提權執行命令工具oracleshell 工具分享(鏈接: https://pan.baidu.com/s/1boILwEr 密碼: 3h13)

......

udf 提權小工具

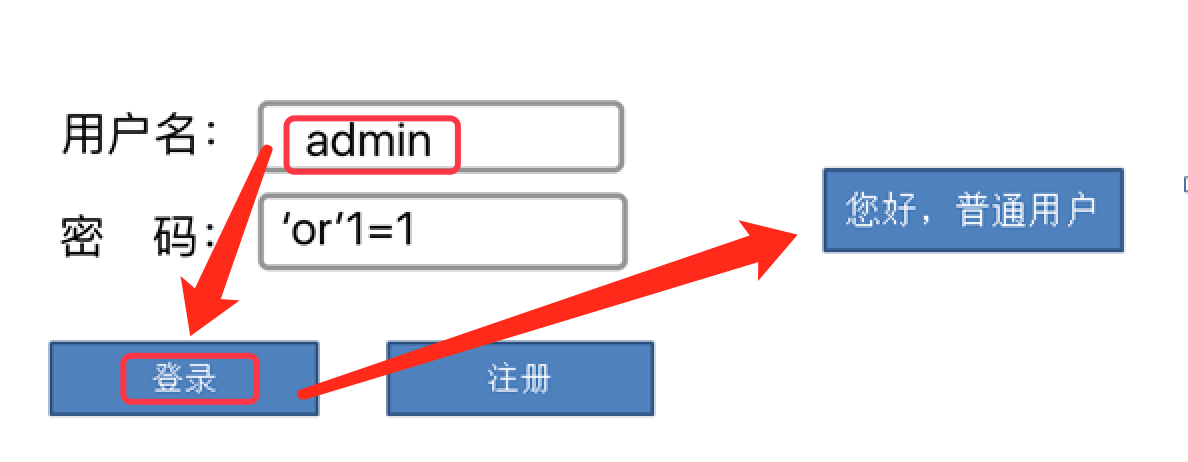

前言:假如給你一個網站,知道 mssql 數據庫,賬號root密碼123456,可以外連。 并且 phpmyadmin 是沒有的,網站方面假設是沒有問題的,當然也存在連上數據庫,找網站后臺的賬號密碼的情況,存在 phpmysqmin 的情況下,通過寫一句話拿 shell ,暫時先不討論這種方面。

提權的話,我們一般都是連上菜刀執行 sql 語句,或者直接用 udf.php 等提權腳本進行提升權限。

而現在,我們在 mysql 數據庫可以外連的情況下,直接可以進行提權。

root的賬號密碼儲存在數據庫mysql下的user表中

通過 udf 提權進行提權:

使用方法:java -jar udf.jar 127.0.0.1 root 123456 [32/64]?? //最后一個參數為可選參數,不填則默認是32位

下載鏈接:http://pan.baidu.com/s/17ccOI??提取密碼:nku4

?

![BZOJ 3450: Tyvj1952 Easy [DP 概率]](/upload/rand_pic/2-1512.jpg)